개요

정부에서 시행하고있는 HTTPS 검열은 많은 질타를 받고 있습니다. HTTP와 달리 HTTPS는 보안을 위해 만들어진 통신 프로토콜인데 정부에서 검열을하게 된다면 정부가 내 인터넷 기록 정보를 파악할 수 있다는 겁니다.

정부에서 부인 하고있지만 SNI 차단방식 자체가 암호화 되지 않는 영역인 SNI 필드를 차단 대상 서버를 확인하는 방법이기에 통신 감청을 한다는 뜻이죠. 이번 시간은 https 차단 우회를 프로그램 없이 하는 방법에 대해 서술하도록 하겠습니다.

HTTPS 우회 원리

MTU는 Max Transmission Unit의 약자로 한번에 보낼 데이터의 크기를 뜻하는데요. 기본적으로 디폴트 값이 1500 바이트로 설정 되어있지만 이것을 400으로 줄이게 되면 500바이트가 넘는 Client Hello 패킷은 자동적으로 2개로 분할 되어 전송이 됩니다. 이렇게 되면 예를들어 www.daum.net 이라는 데이터를 www.da과 um.net 두 덩어리로 보내서 SNI 차단을 피하는 방법인데요.

VPN으로 우회하는 방법이 있고, 프로그램을 다운 받아서 우회하는 방법이 있지만 이는 간단하게 도스창으로 간단한 명령어로 우회할 수 있기 때문에 필자는 도스창으로 MTU값을 수정하는 방법에 대해 알려드리도록 하겠습니다.

HTTPS 우회 방법

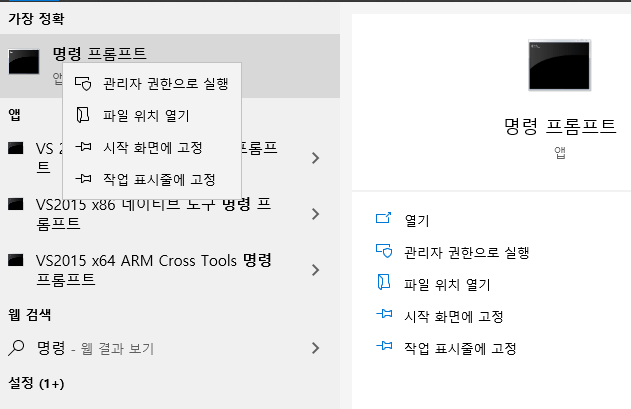

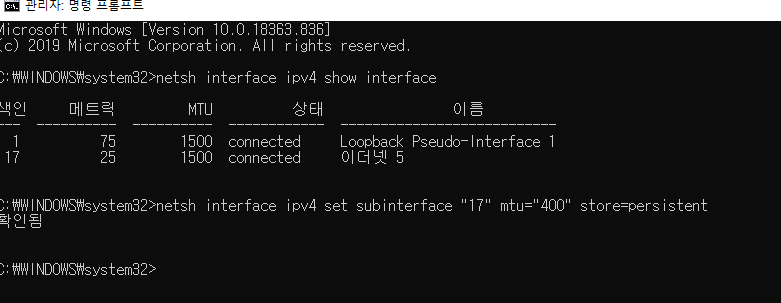

먼저 관리자 권한으로 CMD를 켜줍니다.

다음과 같이 아래의 명령어를 입력해주세요.

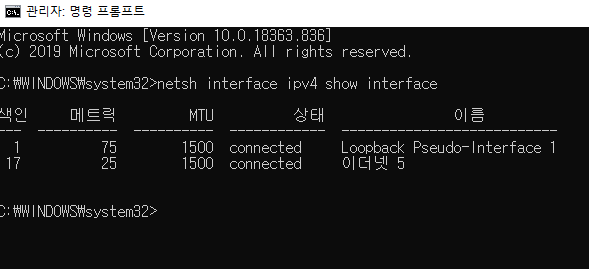

netsh interface ipv4 show interface여기서 색인과 MTU 이름만 확인 해주시면 됩니다.

Lookback의 경우 변경할 필요가 없으니 이더넷 5의 MTU 값을 변경 해봅시다.

netsh interface ipv4 set subinterface "17" mtu="400" store=persistent이렇게 MTU값을 임의로 조절 해주면 차단 되었던 사이트들이 접속이 됩니다. 그리고 다시 원상태로 돌릴려면 위 명령어에서 mtu값을 400을 아닌 1500으로 수정 해주시면 되겠습니다.